全面掌握 Dockerfile:从基础到生产级优化指南

在容器化技术席卷软件开发与运维领域的今天,Docker 已成为构建、分发和运行应用的标准工具之一。而 Dockerfile 作为定义 Docker 镜像构建过程的核心蓝图,直接决定了镜像的效率、安全性与可维护性。无论是初入容器领域的开发者,还是致力于优化 DevOps 流程的工程师,精通 Dockerfile 都是必备技能。

本文将从 Dockerfile 的基础概念出发,逐步深入到中级技巧与高级优化策略,结合实际案例与最佳实践,帮助你构建出轻量、安全、可移植的生产级 Docker 镜像。

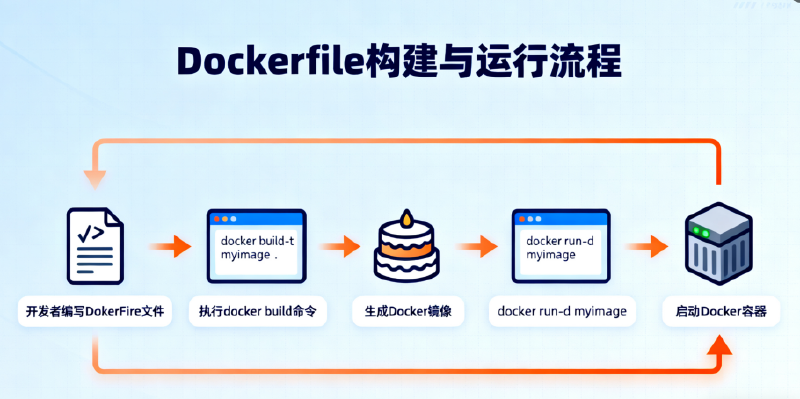

一、什么是 Dockerfile?

Dockerfile 是一个纯文本文件,包含了一系列按顺序执行的指令,用于自动化构建 Docker 镜像。每一条指令对应镜像构建过程中的一个步骤,最终生成的镜像包含了运行应用所需的所有依赖(如库、环境变量、配置文件)和应用代码本身,实现了 “一次构建,随处运行” 的目标。

1.1 Dockerfile 的核心组件

一个完整的 Dockerfile 通常由以下三部分组成:

-

基础镜像(Base Image):构建的起点,决定了镜像的底层操作系统和初始环境。例如,构建 Python 应用时可选择

python:3.9,构建前端应用时可选择nginx:alpine。 -

应用代码与依赖:通过指令将本地代码复制到镜像中,并安装依赖(如

npm install、pip install),确保应用能正常运行。 -

命令与配置:定义容器启动时的默认命令、暴露的端口、环境变量等,例如指定应用监听 8080 端口、设置生产环境变量。

1.2 为什么 Dockerfile 如此重要?

Dockerfile 的价值体现在整个软件生命周期中,核心优势包括:

-

环境一致性:解决 “在我机器上能运行,在你机器上跑不通” 的经典问题,确保开发、测试、生产环境完全一致。

-

标准化流程:将镜像构建步骤固化为文本文件,避免人工操作的偏差,便于团队协作与流程复用。

-

可移植性:基于 Dockerfile 构建的镜像可在任何支持 Docker 的环境中运行(如物理机、虚拟机、云服务器),无需重新配置依赖。

-

版本控制:Dockerfile 可纳入 Git 等版本控制系统,镜像的每一次变更都可追踪、回滚,实现 “基础设施即代码(IaC)”。

二、为什么要学习 Dockerfile?

对于开发者而言,学习 Dockerfile 不是 “可选技能”,而是提升效率与竞争力的 “必备技能”,具体原因可从以下 5 个维度展开:

2.1 解决跨环境兼容性问题

传统开发中,开发者本地环境与测试 / 生产环境的差异(如操作系统版本、依赖库版本)常常导致应用部署失败。通过 Dockerfile,可将应用与依赖打包成独立镜像,无论目标环境如何,只要支持 Docker,镜像就能正常运行。

示例:开发一个 Node.js web 应用时,在 Dockerfile 中指定 node:16 作为基础镜像,即使开发者本地未安装 Node.js,也可通过镜像启动应用;部署到生产环境时,无需担心服务器上的 Node.js 版本是否匹配。

2.2 简化 CI/CD 流水线

现代 DevOps 流程中,CI/CD(持续集成 / 持续部署)是核心环节。Dockerfile 可无缝集成到 Jenkins、GitHub Actions、GitLab CI 等工具中,实现 “代码提交 → 自动构建镜像 → 自动测试 → 自动部署” 的全流程自动化,减少人工干预,提升发布效率。

例如,在 GitHub Actions 中,只需添加如下步骤即可基于 Dockerfile 构建镜像:

- name: Build Docker image

run: docker build -t my-app:\${{ github.sha }} .

2.3 实现基础设施版本控制

Dockerfile 本质是 “镜像的源代码”,可与应用代码一同纳入版本控制。当需要回滚镜像时,只需切换到对应的 Dockerfile 版本重新构建,避免因 “忘记之前如何配置镜像” 导致的运维风险。

例如,若某次镜像更新引入了 Bug,可通过 git checkout <历史版本> 恢复旧版 Dockerfile,重新构建镜像并部署,快速解决问题。

2.4 提升团队协作效率

团队成员共享同一 Dockerfile 后,新成员无需手动安装复杂的依赖(如数据库、中间件),只需执行 docker build 和 docker run 即可快速搭建开发环境,大幅降低上手成本。

例如,后端开发者无需手动配置 MySQL、Redis,前端开发者无需配置 Node.js 和 Nginx,只需拉取团队共享的 Dockerfile,即可一键启动完整的开发环境。

2.5 资源高效利用

与传统虚拟机相比,基于 Dockerfile 优化的镜像体积更小(通常以 MB 为单位,而虚拟机以 GB 为单位),启动速度更快(秒级启动),对宿主机资源的占用更低。这意味着在同一台服务器上可运行更多容器,提升硬件利用率,降低运维成本。

三、Dockerfile 基础:语法与常用指令

Dockerfile 的语法简洁直观,每条指令以大写关键字开头,后跟参数。掌握以下基础指令,即可编写简单的 Dockerfile。

3.1 基本语法规则

Dockerfile 的语法遵循以下核心规则:

-

指令关键字(如

FROM、COPY、RUN)必须大写,以区分指令与参数(约定俗成,增强可读性)。 -

每条指令对应镜像的一个 “层(Layer)”,层越多,镜像体积越大、构建速度越慢,因此需尽量合并指令。

-

注释以

#开头,用于解释指令的用途,提升 Dockerfile 的可维护性。 -

Dockerfile 必须以

FROM指令开头(多阶段构建除外),指定基础镜像。

示例:一个简单的 go 应用 Dockerfile

假设我们有一个 Go Web 项目,结构如下:

gin-demo/

├── go.mod # 依赖管理文件

├── go.sum # 依赖校验文件

└── main.go # 入口文件(简单的 Gin 接口)

main.go 代码如下(提供一个 /hello 接口):

package main

import "github.com/gin-gonic/gin"

func main() {

r := gin.Default()

r.GET("/hello", func(c \*gin.Context) {

c.JSON(200, gin.H{

"message": "Hello, Go Docker!",

})

})

// 监听 8080 端口

r.Run(":8080")

}

基于上述项目,编写一个基础 Dockerfile,包含核心指令:

# 1. 选择基础镜像(包含 Go 1.22 编译器,用于编译应用)

FROM golang:1.22-alpine

# 2. 设置容器内工作目录(后续指令基于此目录执行,避免文件混乱)

WORKDIR /app

# 3. 复制依赖管理文件(先复制 go.mod/go.sum,利用 Docker 缓存:依赖不变时,无需重新下载)

COPY go.mod go.sum ./

# 4. 下载项目依赖(-mod=readonly 确保依赖不被意外修改)

RUN go mod download

# 5. 复制所有源代码到工作目录

COPY . .

# 6. 编译 Go 应用:

# - CGO\_ENABLED=0:关闭 CGO,生成纯静态二进制文件(跨平台兼容,无需系统依赖)

# - -o gin-demo:指定输出二进制文件名为 gin-demo

RUN CGO\_ENABLED=0 go build -o gin-demo ./main.go

# 7. 声明容器监听端口(仅为文档说明,不实际暴露端口,需配合 docker run -p 映射)

EXPOSE 8080

# 8. 容器启动时执行的命令(运行编译后的二进制文件)

CMD \["./gin-demo"]

3.2 常用指令详解

以下是 Dockerfile 中最常用的 6 条指令,掌握它们即可覆盖 80% 的基础场景:

| 指令 | 作用 | 示例 |

|---|---|---|

FROM |

指定基础镜像,必须是 Dockerfile 的第一条指令(多阶段构建除外)。 | FROM ubuntu:20.04、FROM node:16-alpine |

COPY |

将主机(本地)的文件或目录复制到镜像的指定路径。 | COPY app.py /app/、COPY . /app |

RUN |

在镜像构建过程中执行命令(如安装依赖、创建目录),每条 RUN 生成新层。 |

RUN apt-get update && apt-get install -y curl |

CMD |

指定容器启动时执行的默认命令,一个 Dockerfile 只能有一条有效 CMD。 |

CMD ["python", "app.py"]、CMD ["nginx", "-g", "daemon off;"] |

WORKDIR |

设置后续指令(如 COPY、RUN、CMD)的工作目录,避免使用绝对路径。 |

WORKDIR /app、WORKDIR /usr/src/nginx |

EXPOSE |

声明容器运行时监听的端口(仅为文档说明,不自动映射到主机)。 | EXPOSE 80、EXPOSE 8080/tcp |

3.3 基础镜像构建与运行

1.构建镜像:在项目根目录执行命令,构建名为 gin-demo:v1 的镜像:

docker build -t gin-demo:v1 .

2.运行容器:映射本地 8080 端口到容器 8080 端口,启动容器:

docker run -d -p 8080:8080 --name gin-demo-container gin-demo:v1

3.验证效果:访问 http://localhost:8080/hello,应返回:

{"message":"Hello, Go Docker!"}

四、中级 Dockerfile 概念:从 “能用” 到 “好用”

掌握基础指令后,需进一步学习中级技巧,优化镜像构建流程、提升镜像的灵活性与可维护性。以下是三个核心中级概念:

4.1 多阶段构建:减小生产镜像体积

传统构建方式中,镜像会包含构建过程中使用的工具(如编译器、打包工具),导致镜像体积庞大(例如,构建 Go 应用时,镜像会包含 Go 编译器)。多阶段构建通过分离 “构建阶段” 和 “运行阶段”,仅将最终运行所需的文件复制到生产镜像中,大幅减小镜像体积。

多阶段构建的核心逻辑

-

构建阶段(Builder Stage):使用包含构建工具的基础镜像(如

golang:1.20、node:16),完成代码编译、依赖安装、打包等操作。 -

运行阶段(Runtime Stage):使用轻量级基础镜像(如

alpine:latest、nginx:alpine),从构建阶段复制最终产物(如编译后的二进制文件、前端静态资源),无需包含构建工具。

示例:Go 应用多阶段 Dockerfile 示例

# ==================== 阶段 1:构建阶段(命名为 builder)====================

FROM golang:1.22-alpine AS builder

# 设置工作目录

WORKDIR /app

# 复制依赖管理文件,下载依赖(利用缓存)

COPY go.mod go.sum ./

RUN go mod download

# 复制源代码

COPY . .

# 编译应用:静态编译,适配 Alpine 镜像(Alpine 用 musl libc,需指定 CGO 为 0)

RUN CGO\_ENABLED=0 GOOS=linux go build -a -installsuffix cgo -o gin-demo ./main.go

# ==================== 阶段 2:运行阶段(仅保留二进制文件)====================

FROM alpine:latest

# 安装必要依赖(Alpine 默认无 ca-certificates,若应用需 HTTPS 访问,需安装)

RUN apk --no-cache add ca-certificates

# 设置工作目录

WORKDIR /root/

# 从 builder 阶段复制二进制文件到当前镜像(仅复制编译结果,体积极小)

COPY --from=builder /app/gin-demo .

# 声明端口

EXPOSE 8080

# 启动应用

CMD \["./gin-demo"]

多阶段构建的优势

-

镜像体积更小:生产镜像仅包含运行所需文件,例如上述案例中,最终镜像体积可从数百 MB 减小到几十 MB。

-

安全性更高:避免将构建工具(可能包含漏洞)引入生产环境,减少攻击面。

-

构建流程更清晰:分离构建与运行步骤,便于维护与调试。

4.2 环境变量:提升 Dockerfile 灵活性

环境变量(Environment Variables)允许在 Dockerfile 中定义动态参数,避免硬编码配置,使镜像可适应不同场景(如开发、测试、生产)。

常用环境变量指令

-

ENV:在 Dockerfile 中定义环境变量,该变量会永久保存到镜像中,容器启动后可访问。 -

ARG:定义构建阶段的临时变量,仅在docker build过程中有效,不会保存到镜像中。

示例 1:使用 ENV 定义生产环境变量

# 阶段 2:运行阶段

FROM alpine:latest

RUN apk --no-cache add ca-certificates

RUN adduser -D -h /home/appuser appuser

USER appuser

WORKDIR /home/appuser/

# 设置环境变量:默认端口 8080

ENV PORT=8080

COPY --from=builder /app/gin-demo .

EXPOSE \$PORT # 引用环境变量声明端口

# 启动时通过环境变量指定端口(Go 应用需读取 PORT 变量)

CMD \["./gin-demo"]

示例 2:使用 ARG 动态指定依赖版本

# 阶段 1:构建阶段(使用 ARG 指定 Go 版本)

ARG GO\_VERSION=1.22 # 构建参数:默认 Go 1.22

FROM golang:\${GO\_VERSION}-alpine AS builder

WORKDIR /app

COPY go.mod go.sum ./

RUN go mod download

COPY . .

RUN CGO\_ENABLED=0 GOOS=linux go build -a -installsuffix cgo -o gin-demo ./main.go

# 阶段 2:运行阶段

FROM alpine:latest

# ... 其余指令不变 ...

构建时指定 Go 版本:通过 docker build --build-arg 传递参数:

# 使用 Go 1.21 构建镜像

docker build --build-arg GO\_VERSION=1.21 -t gin-demo:go1.21 .

运行时覆盖环境变量

通过 docker run -e 命令,可在容器启动时覆盖 ENV 定义的变量,无需重新构建镜像:

docker run -d -p 8081:8081 -e PORT=8081 --name gin-demo-port gin-demo:v2

4.3 健康检查:确保容器正常运行

容器启动不代表应用正常服务(例如,应用启动后因数据库连接失败而卡住)。健康检查(Health Check) 通过定期执行命令,检测容器内应用的运行状态,若检查失败,Docker 可自动重启容器,提升服务可用性。

健康检查指令:HEALTHCHECK

HEALTHCHECK 指令的语法如下:

HEALTHCHECK \[选项] CMD <检查命令>

常用选项:

-

--interval=<时间>:检查间隔,默认 30 秒(如--interval=10s)。 -

--timeout=<时间>:检查超时时间,默认 10 秒(如--timeout=5s)。 -

--retries=<次数>:连续失败多少次后标记为不健康,默认 3 次(如--retries=2)。

示例:为 go应用添加健康检查

# 阶段 2:运行阶段

FROM alpine:latest

RUN apk --no-cache add ca-certificates curl # 安装 curl,用于健康检查

RUN adduser -D -h /home/appuser appuser

USER appuser

WORKDIR /home/appuser/

ENV PORT=8080

COPY --from=builder /app/gin-demo .

# 健康检查:每 30 秒访问 /hello 接口,超时 10 秒,连续 3 次失败则标记为不健康

HEALTHCHECK --interval=30s --timeout=10s --retries=3 \\

CMD curl -f http://localhost:\$PORT/hello || exit 1

EXPOSE \$PORT

CMD \["./gin-demo"]

查看健康检查状态

通过 docker inspect 或 docker ps 可查看容器的健康状态:

# 查看容器健康状态

docker ps --format "table {{.Names}}\t{{.Status}}\t{{.Health}}"

五、高级 Dockerfile 技巧:构建生产级镜像

生产环境对镜像的要求更高:体积更小、安全性更强、构建速度更快。以下是 4 个核心高级技巧,帮助你优化生产级 Dockerfile。

5.1 优化镜像体积:从 “大而全” 到 “小而精”

镜像体积直接影响构建速度、存储成本和部署效率,优化方向主要有两点:使用轻量基础镜像和最小化镜像层数。

技巧 1:选择轻量级基础镜像

Docker Hub 上的官方镜像通常提供多个版本,优先选择以下类型:

-

Alpine 版本:基于 Alpine Linux(一个轻量级 Linux 发行版,体积仅 5MB 左右),例如

python:3.9-alpine、nginx:alpine,比默认版本小 70% 以上。 -

Slim 版本:精简版镜像,移除了不必要的依赖,例如

ubuntu:slim、node:slim,体积介于默认版和 Alpine 版之间。

注意:Alpine 镜像使用 musl libc 而非 glibc,部分依赖 glibc 的应用可能无法运行,此时可选择 Slim 版本或手动安装 glibc。

技巧 2:合并指令,减少镜像层数

每条 RUN、COPY、ADD 指令都会生成新的镜像层,层数越多,镜像体积越大(层之间会保留冗余文件)。通过以下方式减少层数:

-

将多个

RUN命令合并为一条,使用&&连接,末尾清理临时文件。 -

避免频繁使用

COPY复制小文件,可将多个小文件打包后一次性复制。

反例(低效):

# 多次 RUN 指令,生成多个层,且未清理临时文件

RUN apt-get update

RUN apt-get install -y curl

RUN apt-get install -y git

正例(高效):

# 合并为一条 RUN 指令,安装完成后清理缓存

RUN apt-get update && apt-get install -y curl git && apt-get clean && rm -rf /var/lib/apt/lists/\* # 清理 APT 缓存,减少体积

技巧 3:使用 .dockerignore 排除无关文件

构建镜像时,Docker 会将当前目录(构建上下文)下的所有文件发送给 Docker 守护进程,若包含无关文件(如 .git、node_modules、日志文件),会增加构建时间和镜像体积。

通过创建 .dockerignore 文件,可排除不需要的文件,例如:

# .dockerignore 文件内容

.git # 排除 Git 目录

node\_modules # 排除本地依赖(镜像中会重新安装)

\*.log # 排除日志文件

dist # 排除本地构建产物(若使用多阶段构建)

.env # 排除敏感配置文件

5.2 增强安全性:避免生产环境风险

生产环境的镜像需具备高安全性,避免因配置不当引入漏洞。核心安全技巧包括:使用非 root 用户、选择可信基础镜像和扫描镜像漏洞。

使用非 root 用户运行容器

默认情况下,容器内的进程以 root 用户运行,若应用被入侵,攻击者可获得宿主机的高权限。通过创建非 root 用户,限制进程权限,降低安全风险。

示例:创建非 root 用户

# 阶段 2:运行阶段

FROM alpine:latest

RUN apk --no-cache add ca-certificates

RUN adduser -D -h /home/appuser appuser

USER appuser

WORKDIR /home/appuser/

# 设置环境变量:默认端口 8080

ENV PORT=8080

COPY --from=builder /app/gin-demo .

EXPOSE \$PORT # 引用环境变量声明端口

# 启动时通过环境变量指定端口(Go 应用需读取 PORT 变量)

CMD \["./gin-demo"]